V posledních týdnech se objevila nová hacktivistická kampaň požadující osvobození generálního ředitele společnosti Telegram Pavla Durova poté, co byl vyslýchán francouzskými úřady. Sice byl propuštěn na kauci, ale nadále čelí obvinění a nesmí opustit Francii. Kyberbezpečnostní společnost Check Point Software Technologies upozorňuje, že hackerské skupiny v rámci kampaní #FreeDurov a #OpDurov zaútočily už na více než 50 cílů ve Francii. Mezi prvními skupinami, které kampaně odstartovaly, byly například proruská Cyber Army of Russia Reborn a proislámská RipperSec.

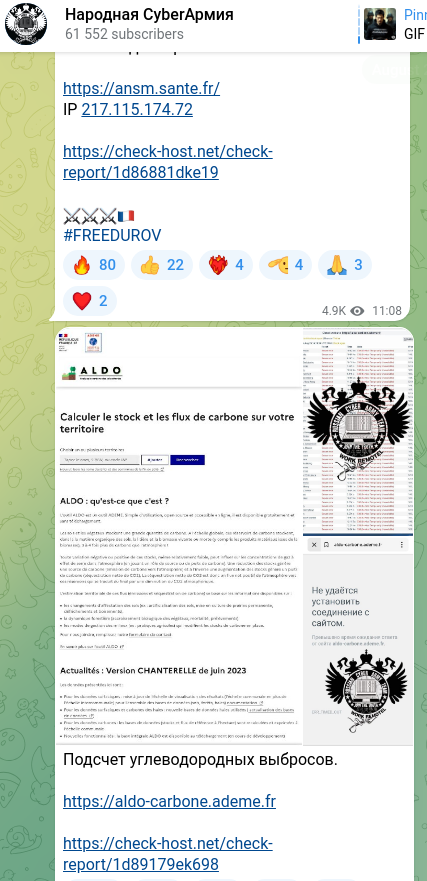

Cyber Army of Russia Reborn (CARR)

Telegramový kanál Cyber Army of Russia Reborn (CARR), nebo také Russian Cyber Army Team, vznikl v březnu 2022 krátce po zahájení války mezi Ruskem a Ukrajinou a má více než 62 000 sledujících. Skupina se zaměřuje především na Ukrajinu a její spojence pomocí DDoS útoků. Stojí také za významnými útoky na SCADA systémy vodárenských společností ve Spojených státech, Polsku a Francii. Nově čelí sankcím amerického ministerstva zahraničí za útoky na kritickou infrastrukturu USA a Evropy. Skupina je napojena na ruskou vojenskou zpravodajskou službu a na skupinu Sandworm spojenou s ruskou GRU. V rámci operace #FreeDurov se skupina nově zaměřuje na francouzské organizace pomocí DDoS útoků. Terčem byly například webové stránky Evropského soudu pro lidská práva nebo francouzská instituce věnující se výzkumu v oblasti sociálních věd a politologie. Zajímavé je, že příspěvky o útocích byly po 2. září odstraněny. Důvod není jasný, jelikož se jedná o „hlasitou“ skupinu, která se svými útoky ráda chlubí.

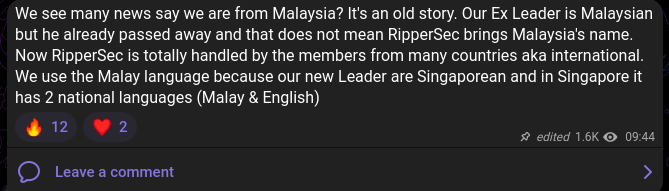

RipperSec

RipperSec je proislámská hacktivistická skupina, která vznikla v červnu 2023. Předpokládá se, že skupina pochází z Malajsie, i když tvrdí, že její zakladatel zemřel a nyní ji vede singapurský vůdce. Na Telegramu má přes 3 000 fanoušků a mezi předchozí cíle skupiny patřily různé organizace v Izraeli, vládní subjekty v USA a indická bankovní infrastruktura. RipperSec se přihlásil také k útoku na společnost X (dříve Twitter) během nedávného rozhovoru Donalda Trumpa s Elonem Muskem. Skupina k útokům používá vlastní DDoS nástroj nazvaný MegaMedusa.

23. srpna zveřejnil RipperSec na Telegramu zprávu, že ukončuje svou činnost.

Ale v den Durovova zatčení skupina informovala, že se zaměří na Francii a zaútočila na desítky webových stránek, včetně srovnávače bank Pricebank.fr, Radio France nebo francouzského ministerstva spravedlnosti.

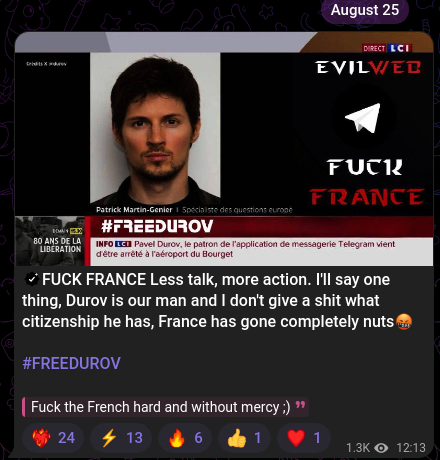

EvilWeb

EvilWeb je proruská hacktivistická skupina, která vznikla v březnu 2024 a obvykle se zaměřuje na americké a evropské subjekty. Známá je především metodou hack-and-leak a zároveň využívá i tradiční DDoS útoky. Na Telegramu má přes 1 100 členů a v rámci operace #FreeDurov napadla skupina například stránky letiště Biarritz-Pays Basque, telekomunikační společnosti SFR nebo francouzské agentury pro kybernetickou bezpečnost ANSSI.

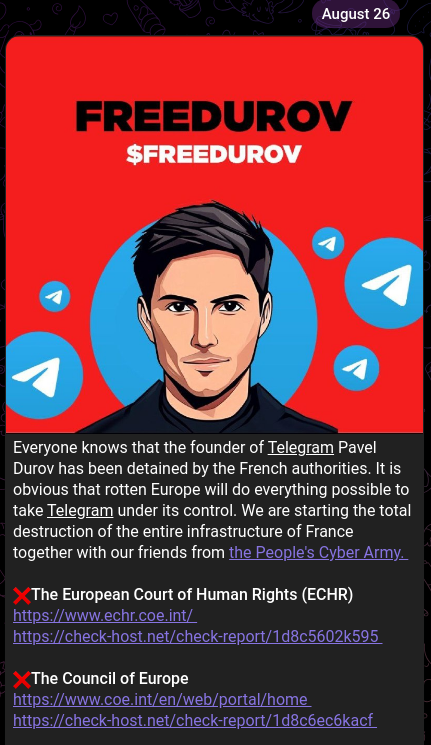

CyberDragon

CyberDragon je proruská hacktivistická skupina založená v září 2023. Skupina se občas zaměřuje na ukrajinské organizace a subjekty NATO. Před zapojením do operace #FreeDurov spustil CyberDragon ve spolupráci s dalšími proruskými hacktivistickými skupinami kampaň nazvanou #OP404, jejímž cílem byli ukrajinští poskytovatelé hostingu. Skupina po zatčení Durova oznámila, že Telegram chtějí ovládnout evropské vlády, a proto zaútočila například na webové stránky Evropského soudu pro lidská práva, Rady Evropy, francouzské cestovní kanceláře nebo symbolicky na kancelář obchodního soudu v Paříži.

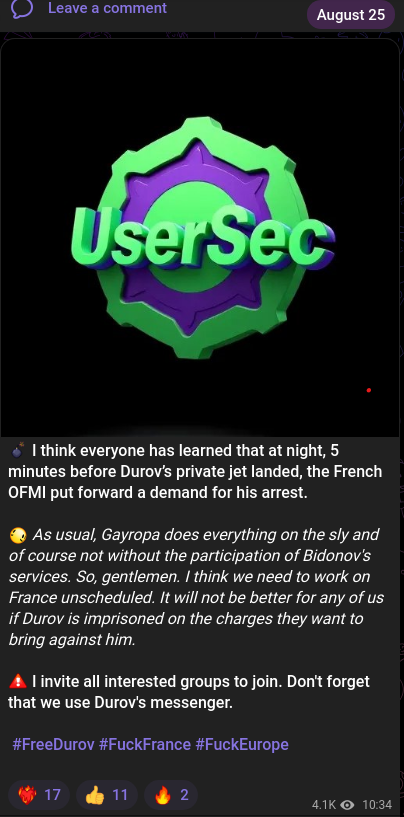

UserSec

UserSec je proruská hacktivistická skupina, která funguje minimálně od roku 2022. Její současný telegramový kanál má přes 8 000 členů a skupina se většinou zaměřuje na členské státy NATO. V rámci operace #FreeDurov zaútočil UserSec na stránky pařížského soudu nebo francouzské mezinárodní bankovní a pojišťovací skupiny AXA.

STUCX Team

Stucx Team je hacktivistická skupina, která funguje od března 2023. Původně se zaměřovala na indické subjekty pomocí DDoS útoků, ale po začátku války mezi Hamásem a Izraelem začala útočit na izraelské organizace. Aktuálně podpořila operaci #FreeDurov útoky na francouzské instituce.

„Zatčení zakladatele Telegramu Pavla Durova vyvolalo reakci mnoha hacktivistických skupin, především proruských a proislámských. Některé z nich vyjádřily pouze podporu, aniž by se zapojily do jakékoli veřejné aktivity, zatímco jiné skupiny uvedly, že jim jde o bezpečnost Telegramu a že NATO chce Durova donutit k dodržování předpisů. Několik ruských skupin prohlásilo, že Durov je ‚jeden z našich‘ a zapojilo se do kybernetické války z vlasteneckých důvodů. Telegram je navíc v současné době jedním z hlavních míst, kde kyberzločinci obchodují s hackerskými nástroji, ukradenými daty a podobně. Tyto skupiny budou tedy první, koho mohou změny Telegramu postihnout. Po propuštění Durova z policejní vazby se zdá, že kampaň #FreeDurov polevila a čeká se na další reakci francouzských úřadů,“ říká Daniel Šafář, Area Manager CEE regionu z kyberbezpečnostní společnosti Check Point Software Technologies.

Novinky od českého týmu společnosti Check Point Software Technologies:

Facebook: https://www.facebook.com/CheckPointCzech

X: https://twitter.com/CheckPointCzech

LinkedIn: https://cz.linkedin.com/showcase/checkpointczech

Sledujte novinky o bezpečnostním týmu Check Point Research:

Blog: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

Sledujte novinky o společnosti Check Point Software Technologies:

X: http://www.twitter.com/checkpointsw

Facebook: https://www.facebook.com/checkpointsoftware

Blog: http://blog.checkpoint.com

YouTube: http://www.youtube.com/user/CPGlobal

LinkedIn: https://www.linkedin.com/company/check-point-software-technologies

O výzkumném týmu Check Point Research

Check Point Research poskytuje zákazníkům společnosti Check Point Software a širší bezpečnostní komunitě detailní informace o kyberhrozbách. Výzkumný tým shromažďuje a analyzuje data o globálních kyberútocích ze sítě ThreatCloud, chrání tak před hackery a zajišťuje, že všechny produkty Check Point jsou aktualizované a mají nejnovější ochranu. Výzkumný tým se skládá z více než 100 analytiků a výzkumných pracovníků, kteří spolupracují také s dalšími bezpečnostními společnostmi, donucovacími orgány a organizacemi CERT.

O společnosti Check Point Software Technologies

Check Point Software Technologies Ltd. (www.checkpoint.com) je přední poskytovatel kyberbezpečnostních řešení pro vlády a organizace po celém světě. Chrání zákazníky před kyberútoky 5. generace prostřednictvím unikátních řešení, která nabízí bezkonkurenční úspěšnost zachycení malwaru, ransomwaru a jiných pokročilých cílených hrozeb. Check Point nabízí víceúrovňovou bezpečnostní architekturu, Infinity Total Protection s pokročilou prevencí hrozeb 5. generace, a tato kombinovaná produktová architektura chrání podnikové sítě, cloudová prostředí a mobilní zařízení. Check Point navíc poskytuje nejkomplexnější a nejintuitivnější nástroje pro správu zabezpečení. Check Point chrání více než 100 000 organizací všech velikostí.